J’ai plus de 120 applications installées sur mon téléphone intelligent. Oui, je sais, c’est beaucoup, d’autant que certaines disposent d’une foule de permissions. Régulièrement, mon système d’exploitation mobile m’informe que l’une d’entre elles n’en a pas encore assez. Il lui en faut plus, mais l’éditeur ne dit pas pourquoi. À première vue, cela me semble dangereux, mais qu’en est-il vraiment?

J’ai plus de 120 applications installées sur mon téléphone intelligent. Oui, je sais, c’est beaucoup, d’autant que certaines disposent d’une foule de permissions. Régulièrement, mon système d’exploitation mobile m’informe que l’une d’entre elles n’en a pas encore assez. Il lui en faut plus, mais l’éditeur ne dit pas pourquoi. À première vue, cela me semble dangereux, mais qu’en est-il vraiment?

Pour le savoir, j’ai discuté cette semaine avec Émeric Vigier et Alexandre Lision, deux ingénieurs logiciels de Savoir-faire Linux impliqués dans plusieurs projets d’applications mobiles, dont SFLphone pour Android, actuellement en phase bêta.

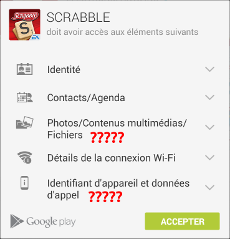

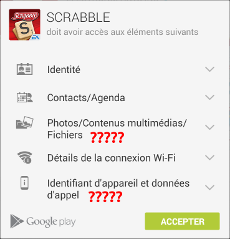

Christian – Récemment, j’ai envoyé un courriel au développeur d’un jeu de Scrabble dont la mise à jour réclamait cette nouvelle permission : « Accès aux images, vidéos et fichiers audio stockés sur l’appareil, ainsi que sur un support de stockage externe. » Je voulais savoir pourquoi. Il m’a répondu que « le systeme Android ne permet pas un contrôle très fin des permissions. La seule action potentielle visée par cette permission consiste à enregistrer (par un appui long sur le bouton « Mélanger ») une capture d’écran qui peut m’être envoyée par mail à des fins de débogage. » Puis-je le croire sur parole? Et pourquoi ne pas l’expliquer clairement dès le départ?

Émeric Vigier – C’est une réponse sensée. Aujourd’hui, la plupart des applications mobiles demandent également l’accès aux photos et au système de fichiers afin de pouvoir changer un avatar, créer un fond d’écran, etc. S’il s’agit d’une application en laquelle tu avais confiance auparavant et qui a bien fonctionné jusqu’ici, la nouvelle autorisation correspond probablement à l’ajout d’une fonctionnalité.

Émeric Vigier – C’est une réponse sensée. Aujourd’hui, la plupart des applications mobiles demandent également l’accès aux photos et au système de fichiers afin de pouvoir changer un avatar, créer un fond d’écran, etc. S’il s’agit d’une application en laquelle tu avais confiance auparavant et qui a bien fonctionné jusqu’ici, la nouvelle autorisation correspond probablement à l’ajout d’une fonctionnalité.

Aurais-tu des exemples d’applications qui t’ont trahi ou qui ont vendu des photos de nus présentes sur ton téléphone? (rires) Les applications d’ordinateur n’ont pas besoin d’autorisation pour accéder à ces données et personne ne trouve cela inacceptable.

Alexandre Lision – Je suis d’accord avec Émeric. Les nouvelles autorisations ne sont pas forcément injustifiées et correspondent souvent à l’ajout de fonctionnalités. Le NFC ou la nouvelle génération de composants Bluetooth Low Energy, par exemple, offrent de nouvelles possibilités qui se traduisent par de nouvelles fonctionnalités et, donc, de nouvelles permissions. Google a le mérite de lister clairement à l’utilisateur la liste des autorisations avant le téléchargement. Et puis les permissions ont été grandement affinées, regarde la liste.

Alexandre Lision – Je suis d’accord avec Émeric. Les nouvelles autorisations ne sont pas forcément injustifiées et correspondent souvent à l’ajout de fonctionnalités. Le NFC ou la nouvelle génération de composants Bluetooth Low Energy, par exemple, offrent de nouvelles possibilités qui se traduisent par de nouvelles fonctionnalités et, donc, de nouvelles permissions. Google a le mérite de lister clairement à l’utilisateur la liste des autorisations avant le téléchargement. Et puis les permissions ont été grandement affinées, regarde la liste.

Alors, certes, il est toujours possible qu’une permission soit détournée de son usage premier, mais si tu pars de ce principe, tu ne fais plus grand chose avec ton téléphone. Les permissions pourraient être encore plus affinées (par exemple ne donner accès qu’à un dossier de photo spécifique au lieu de tous) mais cela alourdirait considérablement la configuration d’une application. Et la liste de permissions ressemblerait aux conditions d’utilisations d’iTunes, que personne ne lit ou à peu près.

Christian – D’accord. Reste qu’une saine transparence de la part des développeurs pourrait s’inscrire parmi les bonnes pratiques de l’industrie, non? Si les développeurs prenaient la peine d’informer le public des objectifs précis visés par chaque permission, ils informeraient et éduquerait le public qui, actuellement, ne s’en soucie guère. Cette divulgation constituerait aussi un engagement explicite de leur part de ne pas dépasser un périmètre d’action donné. Cela permettrait à des geeks, des médias ou des associations de vérifier qu’ils sont effectivement de bonne foi. En cas d’activité non documentée, le public finirait par le savoir. Bref, cette communication ouverte permettrait de maintenir un lien bidirectionnel de confiance et d’imputabilité entre les deux parties.

Émeric – C’est un vœu pieu, mais à mon avis idéaliste. Rien n’empêcherait un hacker de programmer une application réalisant une fonction de retouche d’image et documentant le fait qu’il a besoin d’accéder à tes images pour le faire. Tu l’accepterais et, en arrière-plan, l’application ferait de la reconnaissance d’image sur tes photos pour potentiellement reconnaître (feu) Oussama Ben Laden et transmettre l’info au gouvernement américain. Aucune divulgation volontaire ne pourrait empêcher les applications frauduleuses.

Alexandre – Il faut quand même noter que Facebook s’est lancé dans l’explication de chacune des permissions que son application Android demande. Je n’ai pas d’autre exemple en tête, mais je sais que certains développeurs Android donnent la raison des permissions requises par leur application sur le Play Store. Au final, l’utilisateur devient quand même responsable à partir du moment où il clique sur le bouton « Accepter ». C’est à lui d’évaluer les risques qu’il est prêt a prendre.

En cas d’abus, un utilisateur geek aura évidemment plus de chance de tirer la sonnette d’alarme et de propager l’info. De nombreux outils permettent de vérifier le fonctionnement d’une application – wireshark pour la capture du traffic réseau, android debug bridge pour afficher la console d’événement du téléphone dans un terminal, etc. Les moins geeks auront intérêt à n’installer que des applications bien notées dans le Play Store ou provenant d’une source sûre. Il est en revanche beaucoup plus dangereux d’installer une application téléchargée sur un site inconnu et recommandée par personne, car il est peu probable qu’elle soit passée par un quelconque processus de validation.

Christian – À cet égard, est-ce que les utilisateurs de iPhone sont mieux protégés que ceux d’Android?

Émeric – Les dernières versions d’Android sont beaucoup mieux protégés que les précédentes. Le problème, c’est que très peu d’utilisateurs ont la dernière version, car le travail de mise à jour est dévolu au manufacturier de l’appareil et que celui-ci ne fournit que rarement cet effort lorsqu’il s’agit de téléphones bon marché.

Avec iOS, c’est différent. Apple fournit le matériel ET le logiciel. Ils ont infiniment moins de modèles différents à maintenir. C’est ainsi que Tim Cook peut se vanter que 90 % des utilisateurs d’iPhone ont la dernière version. Et c’est en ce sens qu’ils sont mieux protégés que les possesseurs d’Android.

D’un autre côté, le modèle « Google et Apple contrôlent tout » n’est pas mieux. Il faut bien comprendre que dans tous les cas, même si tu n’installes aucune application, tes données personnelles seront quand même accessibles par le constructeur (Apple, Samsung, etc.), donc par un certain nombre d’employés, de partenaires ou d’organisations. [NDLR: voir à ce sujet les conjectures récentes de Jonathan Zdziarski sur iOs]

Le dernier paragraphe de cet article propose que les utilisateurs d’Android puissent activer ou désactiver chacune des permissions de leurs applications. Cela donnerait pour sûr du travail aux développeurs qui devraient s’assurer que la leur fonctionne dans de nombreuses configurations différentes. Mais cela pourrait répondre efficacement à tes craintes.

Alexandre – Il faut aussi tenir compte des réactions humaines. Avec Apple, tu ne découvres pas les permissions requises lors de l’installation de l’application, mais pendant son utilisation. Tu peux alors en refuser certaines, mais le fait est que l’utilisateur est mis devant le fait accompli, ce qui peut avoir un effet plus pernicieux. Au lieu de s’interroger sur la logique de l’application ou sur la crédibilité du développeur, on va souvent se dire : « Bah! À quoi bon m’inquiéter maintenant alors que je ne suis plus qu’à un clic de ce que je veux faire! ».

Mais, comme l’indique Émeric, Apple a démontré que l’on peut utiliser une application de façon partielle, tant et aussi longtemps que les permissions ne sont pas interdépendantes. Android adopte d’ailleurs également ce système sur certains points sensibles, comme la géolocalisation ou l’activation du Bluetooth, par exemple.

Émeric – Blackberry OS 10 (BB10) a un fonctionnement similaire : l’utilisateur peut activer et désactiver les autorisations de chaque application de manière précise. Evidemment, s’il désactive toutes les autorisations requises, il y a peu de chance que l’application fonctionne correctement. Quant à Firefox OS, je n’ai pas encore eu l’occasion de le manipuler mais j’ai l’impression, d’après ce que je vois ici, qu’il a un fonctionnement plus proche d’Android sur ce

point.

Ce que je retiens de ce bref échange, c’est que je me fais peut-être un peu trop de souci à ce sujet, mais il est évident que

je ne suis pas le seul et que la situation est perfectible.

- Dans la société hyperconnectée d’aujourd’hui, sans voir le mal partout ni renoncer au téléphone intelligent, il est préférable d’être conscient des risques qui l’accompagnent et de les maîtriser.

- Ainsi, tout effort visant à mieux informer le public, à l’éduquer aux aspects techniques de la mobilité numérique et à lui donner plus de contrôle sur les options de confidentialité représente, à mon avis, un pas dans la bonne direction.

- Même si cela complique les choses en fragmentant l’écosystème, le fait d’avoir le choix entre plusieurs plate-formes permet de choisir en connaissance de cause celle dont l’approche nous convient le mieux.

Qu’en pensez-vous?

J’ai plus de 120 applications installées sur mon téléphone intelligent. Oui, je sais, c’est beaucoup, d’autant que certaines disposent d’une foule de permissions. Régulièrement, mon système d’exploitation mobile m’informe que l’une d’entre elles n’en a pas encore assez. Il lui en faut plus, mais l’éditeur ne dit pas pourquoi. À première vue, cela me semble dangereux, mais qu’en est-il vraiment?

J’ai plus de 120 applications installées sur mon téléphone intelligent. Oui, je sais, c’est beaucoup, d’autant que certaines disposent d’une foule de permissions. Régulièrement, mon système d’exploitation mobile m’informe que l’une d’entre elles n’en a pas encore assez. Il lui en faut plus, mais l’éditeur ne dit pas pourquoi. À première vue, cela me semble dangereux, mais qu’en est-il vraiment? Émeric Vigier – C’est une réponse sensée. Aujourd’hui, la plupart des applications mobiles demandent également l’accès aux photos et au système de fichiers afin de pouvoir changer un avatar, créer un fond d’écran, etc. S’il s’agit d’une application en laquelle tu avais confiance auparavant et qui a bien fonctionné jusqu’ici, la nouvelle autorisation correspond probablement à l’ajout d’une fonctionnalité.

Émeric Vigier – C’est une réponse sensée. Aujourd’hui, la plupart des applications mobiles demandent également l’accès aux photos et au système de fichiers afin de pouvoir changer un avatar, créer un fond d’écran, etc. S’il s’agit d’une application en laquelle tu avais confiance auparavant et qui a bien fonctionné jusqu’ici, la nouvelle autorisation correspond probablement à l’ajout d’une fonctionnalité. Alexandre Lision – Je suis d’accord avec Émeric. Les nouvelles autorisations ne sont pas forcément injustifiées et correspondent souvent à l’ajout de fonctionnalités. Le NFC ou la nouvelle génération de composants Bluetooth Low Energy, par exemple, offrent de nouvelles possibilités qui se traduisent par de nouvelles fonctionnalités et, donc, de nouvelles permissions. Google a le mérite de lister clairement à l’utilisateur la liste des autorisations avant le téléchargement. Et puis les permissions ont été grandement affinées,

Alexandre Lision – Je suis d’accord avec Émeric. Les nouvelles autorisations ne sont pas forcément injustifiées et correspondent souvent à l’ajout de fonctionnalités. Le NFC ou la nouvelle génération de composants Bluetooth Low Energy, par exemple, offrent de nouvelles possibilités qui se traduisent par de nouvelles fonctionnalités et, donc, de nouvelles permissions. Google a le mérite de lister clairement à l’utilisateur la liste des autorisations avant le téléchargement. Et puis les permissions ont été grandement affinées,  Dans cette petite vidéo,

Dans cette petite vidéo,  Ô miracle! Figurez-vous que le groupe

Ô miracle! Figurez-vous que le groupe